Un chip per controllare il mondo

Questa è la storia di come gli Stati Uniti volevano controllare il mondo con un chip, passata ai posteri come "Crypto War". Una storia che forse è destinata a ripetersi...

Questo articolo fa parte di una serie di articoli in cui racconterò la storia e gli sviluppi attuali della subdola guerra alla crittografia e comunicazioni cifrate.

Nel primo approfondimento abbiamo analizzato alcuni documenti dell’Unione Europea, che segnano l’inizio di una nuova campagna contro crittografia e privacy. Qui invece ci fermiamo un attimo e torniamo indietro nel tempo per ripercorrere i fatti della prima “Crypto War”.

Leggi il primo articolo qui:

La crittografia come arma da guerra

Per secoli crittografia e codici segreti sono stati controllati dai governi e dai sovrani di tutto il mondo come mezzi per proteggere le comunicazioni durante le guerre e contro lo spionaggio.

Negli Stati Uniti, gli strumenti di crittografia erano qualificati come vere e proprie armi da guerra. Era una questione di sicurezza nazionale.

Dopo tutto, fu anche grazie alla capacità di Alan Turing di decifrare Enigma, il sistema di crittografia tedesco, che gli Alleati furono in grado di ottenere un vantaggio strategico durante la Seconda Guerra Mondiale.

Tutto cambio però nel 1973, quando IBM creò uno strumento di crittografia per tenere al sicuro i dati elettronici dei loro clienti. La National Security Agency (NSA) si interessò subito alla nuova tecnologia, e in brevissimo tempo diventò un vero e proprio standard: il “Data Encryption Standard”.

Da questo momento in poi, e per la prima volta nella storia umana, la crittografia entrò a far parte della ricerca pubblica. Per la prima volta questa tecnologia, considerata strategica per la sicurezza nazionale, fu disponibile a chiunque anche al di fuori delle agenzie di intelligence e dei militari.

Nel 1976 Whitfield Diffie e Martin Hellman pubblicarono un paper in cui descrivevano il Diffie-Hellman key exchange, il primo protocollo di crittografia a “chiave pubblica”. Questo protocollo avrebbe cambiato il mondo delle comunicazioni elettroniche.

Grazie agli sforzi di Diffie e Hellman vennero sviluppate nel tempo altre evoluzioni dei protocolli di crittografia a chiave pubblica. Ad esempio, la crittografia a curva ellittica - usata anche da tecnologie come Bitcoin.

La crittografia a chiave pubblica ha permesso la creazione di quella che oggi conosciamo come crittografia end-to-end (E2EE), che è un modo per garantire che nessuno, tranne mittente e destinatario, possa accedere e intercettare comunicazioni riservate.

Attraverso la E2EE i dati vengono cifrati prima di lasciare il dispositivo del mittente, per poi essere decifrati solo quando arrivano al dispositivo del destinatario, che è in grado di leggerli grazie alla sua chiave privata.

La crittografia forte è l’unica protezione contro la sorveglianza di massa, la censura, e la repressione di Stato. Giornalisti, politici, minoranze, dissidenti politici, perfino bambini. Tutti abbiamo bisogno di proteggerci con la crittografia. Senza, le nostre vite sono alla mercé di soggetti violenti che non vedono l’ora di abusare della loro posizione di potere.

Indebolire la crittografia, attraverso misure normative o tecnologiche, non fa altro che aumentare i rischi per le persone e anche per le infrastrutture critiche, senza le quali oggi non potremmo vivere (sistema finanziario, produzione di energia, sistema sanitario, ecc.).

Una volta rotta, la crittografia rimane rotta. La prima Crypto War fu un tentativo di rompere la crittografia, con l’intento di controllarla.

La prima Crypto War

Con la nascita di Internet gli strumenti di crittografia furono velocemente usati nel commercio elettronico e nei servizi di comunicazione elettronica.

Il governo degli Stati Uniti sapeva bene che il fenomeno sarebbe stato destinato a crescere, insieme al commercio internazionale e alla diffusione dei computer e dei software.

Sapevano anche che la crittografia avrebbe potuto seriamente indebolire le capacità delle forze dell’ordine e dell’intelligence di accedere a dati e comunicazioni elettroniche. La crittografia stava diventando un problema.

Nel 1993, durante l’amministrazione Clinton, il governo propose quindi di obbligare ogni produttore di dispositivi telefonici a installare un chip, chiamato “Clipper Chip”, o formalmente MYK-78.

Lo scopo ufficiale era quello di proteggere le comunicazioni proprio attraverso l’uso della crittografia, con un algoritmo chiamato Skipjack, sviluppato dalla NSA. Utile, no?

Il problema è che la chiave crittografica, necessaria per decifrare i dati, sarebbe stata nel controllo totale del governo - suddivisa in due parti e custodita da due diverse agenzie federali (per sicurezza).

Ricostruendo la chiave crittografica, il governo e le agenzie di intelligence, avrebbero quindi avuto totale accesso a ogni comunicazione e dato confluito attraverso i telefoni di ogni singolo cittadino americano.

In pratica, i presupposti per una vera e propria sorveglianza di massa.

Per questo motivo la proposta si scontrò subito con una durissima opposizione da parte degli attivisti della crittografia e privacy, come Electronic Frontier Foundation e la comunità dei Cypherpunk, che in quegli anni erano molto attivi (il Manifesto Cypherpunk è del 1992).

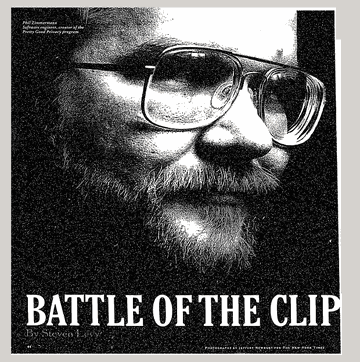

La battaglia contro il Clipper Chip fu vinta grazie allo sforzo di alcuni ricercatori, come Matt Blaze, che dimostrarono pubblicamente che la sicurezza del chip era imperfetta e che questo avrebbe contribuito a rendere più insicure le comunicazioni, con chiare implicazioni anche per la sicurezza nazionale.

Gli Stati Uniti non ebbero altra scelta se non tornare sui loro passi.

La battaglia per la difesa della privacy e della crittografia fu anche combattuta su un altro piano: quello commerciale. Nello stesso periodo il governo degli Stati Uniti voleva limitare l’esportazione e la commercializzazione di prodotti di crittografia.

Ma nel 1996 i ribelli della privacy oltre a bloccare la proposta del Clipper Chip riuscirono anche a scoraggiare l’introduzione di queste leggi contro l’export degli strumenti di crittografia, che di fatto avrebbero limitato lo sviluppo e la ricerca di strumenti di crittografia forte.

Questo segnava la fine della prima Crypto War.

Un’altra Crypto War sta arrivando

Dopo anni di apparente quiete siamo oggi sull’orlo di una seconda Crypto War, stavolta di scala globale.

Da alcuni anni molti Stati in tutto il mondo stanno velocemente aumentando le pressioni politiche contro la crittografia.

Negli Stati Uniti ad esempio è stato recentemente proposto al Senato il “Lawful Access to Encrypted Data Act”.

Se approvato, questo Bill darebbe il potere ai giudici di ordinare alle aziende che producono dispositivi, software e strumenti di comunicazione di collaborare con il governo per accedere a dati cifrati- a meno che tale operazione sia tecnicamente impossibile.

Anche in questo caso la comunità privacy ha già iniziato a lavorare, con una lettera aperta contro questa proposta di legge.

Anche l’Australia ha recentemente proposto una legge simile, l’“Assistance and Access Act”.

Anche in questo caso le aziende che producono dispositivi, software e strumenti di comunicazione sono obbligate a collaborare con le forze dell’ordine per dare accesso a dati e comunicazioni cifrate.

Ma questa legge fa un passo in più: obbliga i produttori a modificare i dispositivi e i software, per introdurre modalità di accesso ai dati cifrati. Praticamente una versione moderna del Clipper Chip.

Tutte queste leggi indeboliscono enormemente la ricerca, lo sviluppo e la diffusione delle tecnologie di crittografia, aumentando al tempo stesso il rischio di sorveglianza di massa.

E nell’Unione Europea?

Anche l’Unione Europea si è recentemente unita a questa guerra politica contro la crittografia, ma in modo subdolo.

È tutto iniziato nel 2020, quando la Commissione Europea ha annunciato la strategia 2020-2025 per combattere la pedopornografia…